您听说过 VLAN 跳跃吗?这是黑客用来访问他们无权进入的网络的一种技术。在本文中,我们将探讨什么是 VLAN 跳跃、它的工作原理以及恶意行为者如何利用它。我们还将了解可用于执行 VLAN 跳跃的工具以及企业如何保护自己免受这些攻击。

一、什么是VLAN?

VLAN 是网络用户和资源的逻辑分组,可以出于任何目的创建 VLAN,例如按部门或位置分隔用户,每个 VLAN 都相互独立,并且不与其他 VLAN 共享流量,除非专门配置为这样做。

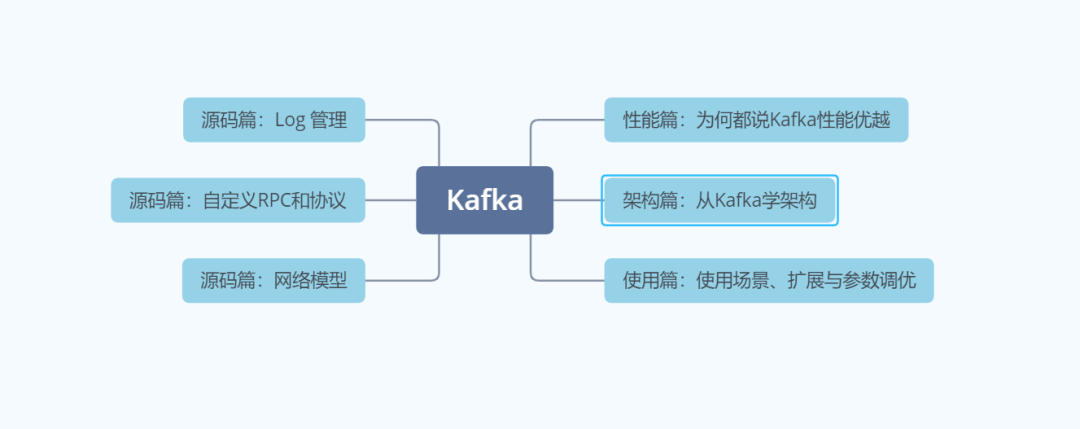

在具有多个交换机/VLAN 的较大环境中,可能需要将不同的网络主机分组在不同的 VLAN 上,即使它们不在同一物理交换机上也是如此。VLAN Trunking (IEEE 802.1q) 有助于解决这个问题。该协议为以太网帧引入了 VLAN 标记,将其标记为属于某个 VLAN。

![什么是VLAN,以及VLAN跳跃攻击? 图片[1]-什么是VLAN,以及VLAN跳跃攻击?-不念博客](https://www.bunian.cn/wp-content/uploads/2023/01/image-61.png)

这些标签不存在于来自网络主机的常规以太网帧中。它们由配置为执行此操作的交换机端口上的网络交换机添加到常规帧。交换机端口支持访问模式和中继模式配置。进入交换机接入端口的 A 帧应该是常规以太网帧,如果存在任何标记,该帧将被丢弃。此外,当接入端口将帧传输到线路中时,它不会添加任何标签。中继模式下的交换机端口在将帧传输到线路之前添加必要的 VLAN 标记。

802.1q 协议规定中继上的一个 VLAN 不应被标记(也称为本地 VLAN),在某些交换机上,VLAN 1 默认配置为本地 VLAN,在其他交换机上,Native VLAN 默认情况下未启用,必须由管理员手动设置。

VLAN 跳跃是一种攻击类型,黑客在这种攻击中跨不同的 VLAN 发送数据包以访问通常无法访问的信息。这可以通过将交换机配置为允许将来自一个 VLAN 的流量转发到另一个 VLAN 或使用双标记数据包(称为“QinQ”数据包)来实现。

VLAN 跳跃可用于绕过防火墙和 ACL 等安全措施,并允许黑客访问敏感数据。它还可用于通过向网络充斥流量来发起拒绝服务攻击。

如果您在网络上使用 VLAN,请务必确保它们已正确配置并且只有授权用户才能访问它们,您还应该考虑使用其他安全措施,例如防火墙、入侵检测/预防系统和加密,以进一步保护您的网络。

二、什么是 VLAN 跳跃?

VLAN 跳跃是一种技术,黑客可以使用它来访问通常仅限于特定 VLAN 的数据或资源,通过使用支持基于端口的 VLAN 的交换机,黑客可以将交换机配置为允许来自一个 VLAN(攻击者的 VLAN)的流量转发到另一个 VLAN(目标 VLAN),802.1Q VLAN 标记被 VLAN 攻击所利用,这使攻击者可以访问原本不可用的资源。

简单来说:在正常情况下,只能在属于同一交换机的 VLAN 之间或与该交换机相关的任何 VLAN 之间进行通信,当攻击者试图嗅探来自不同 VLAN 的流量或将数据包发送到另一个 VLAN 时,这称为 VLAN 跳跃攻击,这也是第 2 层攻击。

VLAN 跳跃可用于多种用途,包括:

- 获得对敏感数据的访问权限

- 绕过安全限制

- 重定向网络流量

- 发起拒绝服务攻击

在计算机网络中,VLAN 跳跃是黑客用来绕过虚拟 LAN (VLAN) 安全限制的一种技术。通过发送带有修改过的 VLAN 标头的数据包,黑客可以欺骗网络认为数据包来自与实际不同的 VLAN,这允许黑客访问通常禁止访问的数据或资源。

VLAN 跳跃是一种严重的安全威胁,因为它可以用来规避为保护网络而实施的许多安全措施,例如,VLAN 跳跃可用于绕过防火墙或入侵检测系统,它还可用于访问公司网络上的敏感数据。

有几种方法可以防止 VLAN 跳跃攻击:

- 一种是在所有交换机上禁用交换机端口中继。这将防止黑客能够发送修改后的 VLAN 标头。

- 另一种是使用专用 VLAN,未经授权的设备无法访问这些 VLAN。

- 最后,还可以使用访问控制列表 (ACL) 来限制哪些设备可以访问哪些 VLAN。

三、如何执行 VLAN 跳跃?

VLAN 跳跃是一种攻击类型,在这种攻击中,攻击者访问与他们被授权所在的 VLAN 不同的 VLAN 中的资源。为了执行此攻击,攻击者必须能够访问配置有两个 VLAN 的设备(称为中继端口)。

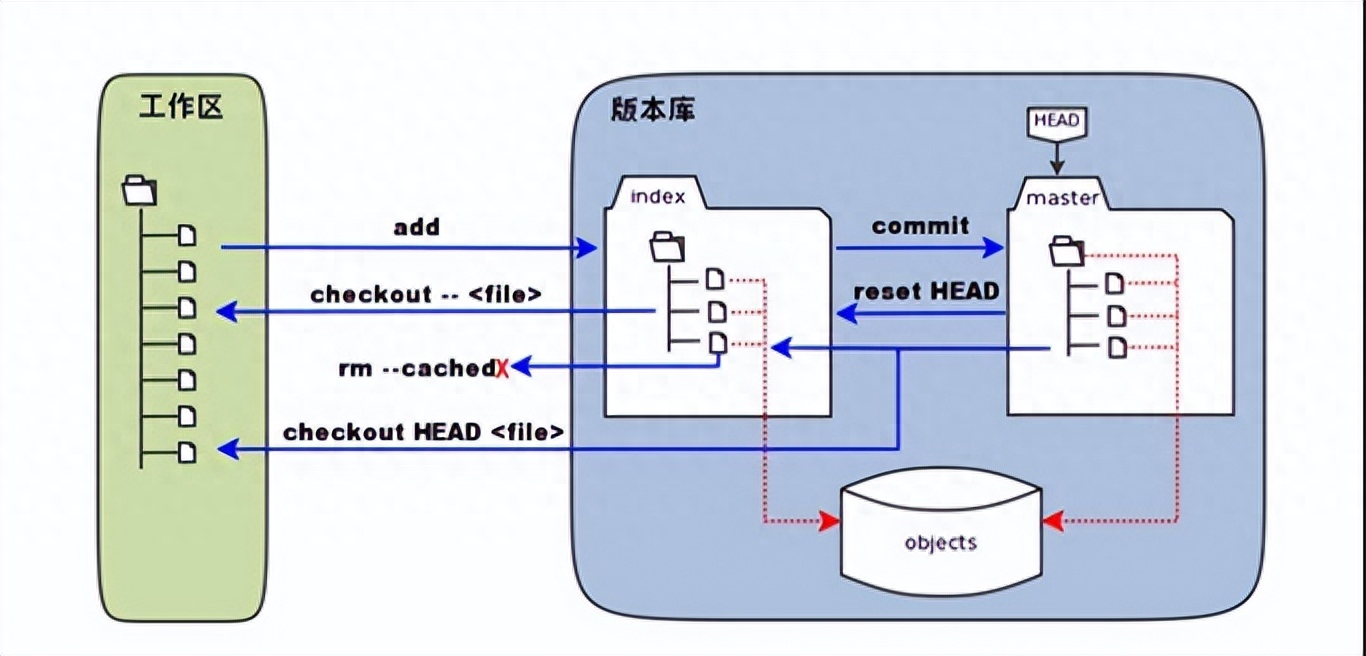

有两种类型的 VLAN 跳跃攻击:

![什么是VLAN,以及VLAN跳跃攻击? 图片[2]-什么是VLAN,以及VLAN跳跃攻击?-不念博客](https://www.bunian.cn/wp-content/uploads/2023/01/202301031516917.png)

- 交换机欺骗:在这种类型的攻击中,攻击者连接到配置有多个 VLAN 的交换机,并欺骗交换机认为攻击者的设备与目标设备位于同一 VLAN 中。然后,攻击者可以将流量直接发送到目标设备,而无需通过任何安全措施。使用默认的“动态自动”或“动态可取”交换机端口模式,攻击者可以发送 DTP 数据包并与交换机协商中继。一旦您连接了中继,您的计算机将能够访问所有 VLAN。这本质上是一种错误配置,因为永远不应在您的接口上配置动态交换机端口模式。

- 双重标记:攻击者以访问模式连接到一个接口,该接口具有与中继的本地未标记 VLAN 相同的 VLAN。这种攻击的工作原理是让已连接的入侵者使用与中继上的本地未标记 VLAN 相同的 VLAN 访问模式。攻击者发送一个帧,然后为受害者的 VLAN 使用 802.1Q 标记。当交换机收到此数据包时,它将删除第一个(本地)802.1Q 标记并在其中继接口上为第二个(受害者的)VLAN 转发帧。现在,两个攻击者勾结可以用来做 DOS 攻击

以双重标记为例,请看下方拓扑图:

![什么是VLAN,以及VLAN跳跃攻击? 图片[3]-什么是VLAN,以及VLAN跳跃攻击?-不念博客](https://www.bunian.cn/wp-content/uploads/2023/01/202301031524484.png)

我们有两个交换机,SW1 和 SW2,攻击者在 VLAN 1 中,我们的受害者在 VLAN 20 中。

SW1配置:

![什么是VLAN,以及VLAN跳跃攻击? 图片[4]-什么是VLAN,以及VLAN跳跃攻击?-不念博客](https://www.bunian.cn/wp-content/uploads/2023/01/202301031526860.png)

SW2配置:

![什么是VLAN,以及VLAN跳跃攻击? 图片[5]-什么是VLAN,以及VLAN跳跃攻击?-不念博客](https://www.bunian.cn/wp-content/uploads/2023/01/202301031527868.png)

如上配置,两个交换机之间的接口是 802.1Q 中继。

通常当交换机收到一个带标签的帧时,它会去除标签,然后在接入接口或其他中继上转发它。如果它是在其他中继接口上发送的,那么它将再次被标记。

使用 VLAN 跳跃,攻击者的 VLAN 必须与中继上的本地 VLAN 相同:

- 攻击者发送一个双标记帧,一个内部 (20) 和外部 (1) VLAN 标记。外部标记与中继的本地 VLAN 相匹配。

- 交换机收到双标记帧,查看外部 VLAN (1) 标记并将其删除。

可以通过使用适当的交换机配置和安全措施(例如 ACL 和防火墙)来防止 VLAN 跳跃攻击。

四、VLAN 跳跃的优点

VLAN 跳跃是一种允许黑客绕过网络上实施的安全措施的攻击,这可以通过使用配置为允许将流量从一个 VLAN 转发到另一个 VLAN 的交换机来完成。这使攻击者可以访问通常无法访问的数据和资源。

VLAN 跳跃为黑客提供了几个优势:

- 允许他们绕过已在网络上实施的安全措施。

- 使他们能够访问原本无法访问的数据和资源。

- 允许他们逃避监控工具的检测。

- 可用于对目标网络或系统发起进一步的攻击。

五、VLAN 跳跃的缺点

与任何技术一样,VLAN 跳跃有其优点和缺点,最大的缺点之一是它可以被黑客用来访问敏感信息。

当设备连接到使用不同 VLAN 的两个不同网络时,会发生 VLAN 跳跃,这允许设备绕过现有的安全措施,以防止不同网络上的设备相互通信。

黑客可以使用 VLAN 跳跃来访问在不同 VLAN 上的设备之间传输的敏感数据,这可以让他们窃听对话,甚至在数据传输时修改数据。

攻击者还可以使用 VLAN 跳跃来发起拒绝服务攻击,通过向网络充斥流量,他们可以迫使合法用户离开网络,使他们难以或无法相互通信。

虽然 VLAN 跳跃有其优势,但它可以被黑客用来访问敏感信息的事实使其成为一个严重的安全问题,组织应采取措施保护其网络免受此类攻击。

六、如何防止VLAN跳跃?

您可以采取一些措施来防止 VLAN 跳跃:

- 使用访问控制列表 (ACL) 来限制 VLAN 之间的流量。

- 使用专用 VLAN 进一步分段您的网络并隔离流量。

- 正确配置您的交换机端口,以便只有授权的设备才能访问所需的 VLAN。

- 使您的网络基础设施保持最新状态并针对已知漏洞进行修补。

防止双重标记包括三个步骤:

- 不应将主机置于默认以太网 VLAN 或 VLAN 1 中。

- 每个中继端口上的本地 VLAN 必须是未使用的 VLAN ID。

- 为所有中继端口启用本地 VLAN 的显式标记。

七、结论

总之,VLAN 跳跃是一种危险的攻击,黑客可以利用它来访问您的网络,通过了解 VLAN 跳跃的基础知识,您可以采取措施保护您自己和您的网络免受此类攻击。在您的网络上实施强大的安全策略和监控设备来发现可疑活动是降低 VLAN 跳跃攻击风险的两种方法,通过采取适当的预防措施,您可以帮助确保您的数据保持安全并免受恶意行为者的侵害。